Cloud security evaluatiemodel

De cloud is de laatste jaren een onontkoombaar en populair begrip geworden dat uitgegroeid is van een vaag en risicovol concept tot de ICT-strategie "van de toekomst" die elke organisatie vroeg of laat zal toepassen. Naast de kostenbesparingen is de hoofdreden van deze hype de vlotte toegankelijkheid tot tal van informaticaresources met bijna oneindig veel mogelijkheden, en dit alles met een minimaal beheer. Een organisatie kan op die manier de resources die gedeeld worden op een clouddienst huren waardoor hij dus de huurder ("tenant") wordt van de infrastructuur in plaats van de eigenaar. Het delen van zo'n infrastructuur is spijtig genoeg de achilleshiel van de clouddiensten. Cyberaanvallen hebben immers aangetoond dat het delen van eenzelfde clouddienst door tenants misbruikt kan worden. De beveiligingsproblemen, in het bijzonder vertrouwelijkheid en integriteit van gegevens, baren de gebruikers van de cloud dus veel kopzorgen omdat ze het volledige beheer van hun gegevens niet meer in eigen handen hebben. In de context van de overheid, sociale zekerheid en gezondheidszorg zijn deze problemen eens zo groot omdat ze mogelijk gevoelige gegevens betreffen van de burgers en ondernemingen.

Het model: gids voor cloud security

De sectie Onderzoek van Smals heeft in samenwerking met de sectie Veiligheid een model ontwikkeld om de beveiliging van clouddiensten te evalueren. Hiermee kunnen de lidinstellingen, indien nodig met de gedeeltelijke steun van Smals, op gestructureerde en gestaafde wijze bepalen hoe we welke gegevens moeten verwerken in de cloud. Daarom werd het model opgedeeld in twee evaluatieluiken:

- Luik A: de vragenlijst "Security-assessment-cloud-service.xlsm" waarmee het maturiteitsniveau in verband met de beveiliging van een specifieke clouddienst geëvalueerd kan worden.

De figuur hiernaast is een voorbeeld van een analyseresultaat voor een clouddienst zodra de vragenlijst van luik A ingevuld is. Het resultaat wordt weergegeven in de vorm van een radar.

- Luik B: de vragenlijst "Client-guide-cloud-assessment.xlsm" waarmee men de mogelijkheid kan evalueren om een specifieke clouddienst te gebruiken naargelang het soort gegevens die men ernaar wil overbrengen.

De figuur hiernaast is een voorbeeld van het resultaat van een vergelijking. De figuur herneemt de radar verkregen na de toepassing van luik A op een clouddienst. De zwarte lijn komt overeen met de behoeften en eisen van de klant die de vragenlijst van luik B heeft ingevuld. Het eindresultaat van luik B baseert zich dus op een radar die resulteert uit luik A, aangevuld door de evaluatie van de klant.

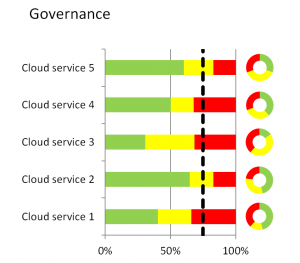

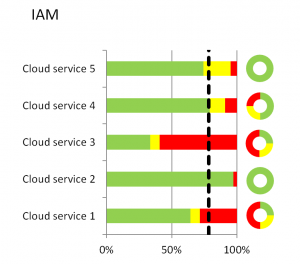

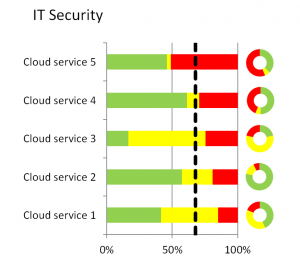

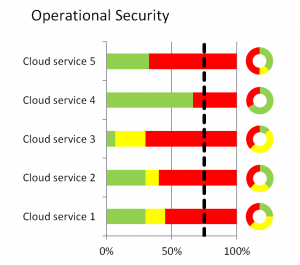

De belangrijkste beveiligingsaspecten die geëvalueerd worden door het model worden gegroepeerd in 4 hoofdcriteria: governance, identiteitsbeheer en toegangscontrole, IT-beveiliging en tot slot operationele beveiliging. In de context van sociale zekerheid en gezondheidszorg evalueert het model ook de conformiteit van de clouddienst met de Veiligheidspolicy met betrekking tot Cloud Computing Services gepubliceerd door de KSZ. Deze conformiteit wordt in de luiken A en B weergegeven door de donuts (een donut per hoofdcriterium).

De kleurcodes zijn hetzelfde voor donuts of radars. De groene zone, genaamd "confidence zone", vertegenwoordigt het percentage dat een clouddienst met zekerheid aan een hoofdcriterium voldoet. De gele zone, genaamd "doubt zone", vertegenwoordigt het percentage dat een clouddienst mogelijk aan een hoofdcriterium voldoet. We spreken van "mogelijk voldoet" om de geëvalueerde clouddienst niet te bestraffen: de "doubt zone" geeft dus de vragen van de vragenlijst "Security-assessment-cloud-service.xlsm" weer waar we onmogelijk met zekerheid op kunnen antwoorden. De rode zone, genaamd "death zone", vertegenwoordigt het percentage dat een clouddienst niet aan een hoofdcriterium voldoet.

De figuren hieronder tonen een vergelijking tussen 5 verschillende clouddiensten en de behoeften/eisen van een klant die de vragenlijst van luik B ingevuld heeft. Het model vergelijkt zo de clouddienst per criterium om de analyse te vergemakkelijken.

Hoe het model gebruiken?

Download het model en lees meer over het gebruik ervan op de website van Smals Research.