“Verifiable credentials”

Fysieke certificaten, zoals een rijbewijs, universitaire diploma’s, de Europese ziekteverzekeringskaart (EZVK), of het A1-attest voor werken in het buitenland (PD A1), en meer in het algemeen belangrijke “papieren” documenten, hebben verschillende nadelen. Ze zijn onderhevig aan verlies, diefstal, beschadiging of onbevoegde duplicatie, en ze bieden niet gemakkelijk de mogelijkheid om gegevens te minimaliseren zoals vereist door de General Data Protection Regulation (GDPR) van de Europese Unie.

Verifiable credentials (VC – “verifieerbare attesteringen”) zijn digitale en cryptografisch beveiligde versies van fysieke certificaten die digitaal iets over een persoon kunnen bewijzen, zoals zijn of haar identiteit, een behaalde kwalificatie, een recht of specifieke feitelijke informatie, terwijl de vrijgegeven informatie tot een minimum wordt beperkt1.

Deze verifiable credentials worden gedefinieerd als een reeks van een of meer claims door een uitgevende instelling. Net als fysieke certificaten kunnen deze verifiable credentials het volgende bevatten:

- Informatie met betrekking tot de identificatie van het onderwerp (bijv. persoon, organisatie, object) van de verifiable credentials (bijv. naam, foto, identificatienummer)

- Informatie met betrekking tot de uitgever van de attestering (bv. overheid, authentieke bron, gemeenten)

- Informatie met betrekking tot de soort attestering in kwestie (bijv. verzekeringskaart, invaliditeitskaart, paspoort, identiteitskaart)

- Informatie met betrekking tot specifieke kenmerken of eigenschappen die de uitgever stelt over de betrokkene (bijv. geboortedatum, recht op sociale zekerheid, nationaliteit)

- Bewijs van de manier waarop de verifiable credential is gecreëerd (bijv. vernieuwing van een eerdere attestering, fysieke aanwezigheid van een burger in een administratiekantoor)

- Informatie over de beperkingen die van toepassing zijn op de verifiable credential (bv. geldigheidsduur van de attestering)

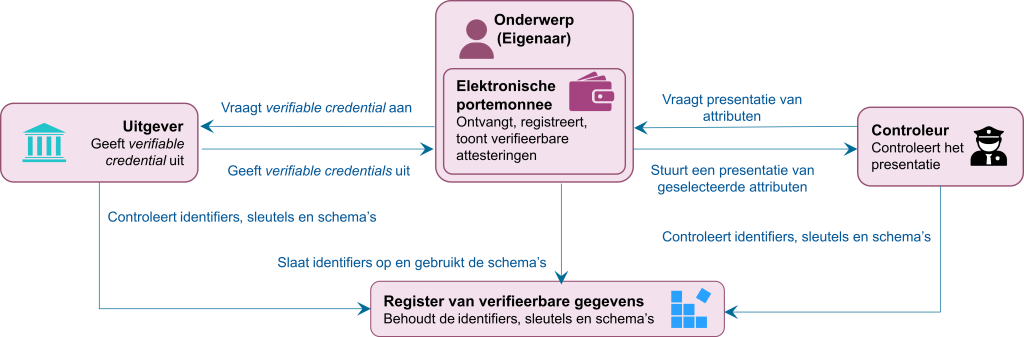

De belangrijkste spelers die betrokken zijn bij een architectuur voor verifiable credentials worden in Figuur 1 beschreven en omvatten:

- Onderwerp: entiteit waarover claims worden gemaakt (bijv. persoon, organisatie, dier, levenloos voorwerp).

- Houder: de entiteit die op dat moment de virtuele waarde bezit en deze aan de controleur presenteert. Dit kan de betrokkene zijn, maar ook een andere bevoegde natuurlijke of rechtspersoon.

- Uitgever: entiteit die aanspraken maakt op een of meer onderwerpen door een verifiable credential te creëren op basis van deze aanspraken (bijv. een instelling die verantwoordelijk is voor de coördinatie van de sociale zekerheid).

- Controleur/verificateur: een entiteit die verifiable credentials ontvangt van de houder door middel van een indiening en in ruil daarvoor diensten en voordelen verleent2.

- E-portemonnee: entiteit die de verifiable credentials van een houder opslaat, met inbegrip van de software die namens de houder interageert met het ecosysteem.

- Verifieerbaar gegevensregister: conceptueel een via het internet toegankelijk register dat alle essentiële gegevens en metadata bevat die andere spelers in staat stellen om te interageren.

De houder van een verifiable credential kan het tonen aan een controleur, die de authenticiteit van de accreditatie en de identiteit van de houder kan verifiëren. Het proces van de uitgifte van een verifiable credential omvat het koppelen van een claim van de uitgever over een onderwerp aan de identifier van het onderwerp met behulp van cryptografisch bewijs [2]. Het is deze koppeling die het mogelijk maakt subsets van verschillende attesteringen te combineren (zie hieronder). Eenmaal uitgegeven, kan een verifiable credential voor langere tijd worden bewaard en voor meerdere doeleinden en op meerdere manieren worden aangeboden.

Vrijgeven van identiteitsattributen

Het vrijgeven van attributen levert over het algemeen vertrouwelijkheidsproblemen op. Dit is het geval in systemen waar een online identiteitsprovider op aanvraag toegangstokens creëert[3]. In dergelijke systemen kan de identiteitsprovider de activiteiten van zijn gebruikers volgen of, erger nog, zich hun identiteit toe-eigenen. Dit is ook het geval bij systemen die offline tokens aanmaken (bijv. X509) omdat ze de gebruiker vragen om meer attributen prijs te geven dan strikt noodzakelijk en online transacties koppelbaar maken aan verschillende domeinen.

Met behulp van de selectieve openbaarmakingstechniek (“selective disclosure”) kunnen houders van verifiable credentials alleen de informatie presenteren die ze willen tonen, terwijl ze de rest van hun gevoelige gegevens privé houden. Deze techniek is vooral nuttig wanneer een gebruiker een specifieke claim moet bewijzen, maar niet alle informatie op bijvoorbeeld zijn identiteitskaart wil delen.

In de context van de coördinatie van de sociale zekerheid, als een burger zich in een verificatiesituatie bevindt met een gekwalificeerde controleur, is selectieve bekendmaking niet gepast, aangezien diensten en voordelen mogelijk niet worden verstrekt als slechts een subset van informatie wordt bekendgemaakt. Voor niet-gekwalificeerde controleurs (bv. bedrijven die bepaalde elementen van een socialezekerheidsdocument willen controleren) kan selectieve openbaarmaking daarentegen wel een rol spelen.

Bekende cryptografische technieken

Op basis van zero knowledge proofs (“nulkennisbewijs” – ZKP) zijn privacybehoudende attribuutgebaseerde attesteringen (privacy-preserving attribute-based-credentials) of geanonimiseerde attesteringen (anonymous credentials) voorgesteld als een veelbelovende techniek voor het vaststellen van verifiable credentials. Succesvolle implementaties van deze techniek zijn onder andere IBM’s Identity Mixer [3] en Microsoft’s U-Prove [4]. Een subset van de mogelijkheden van Idemix wordt ook al enkele jaren gebruikt in het Nederlandse IRMA-project [5], [6]. Dit project heeft Nederlandse burgers al in staat gesteld om identificatie-informatie met geverifieerde attributen te verkrijgen van een aantal organisaties, waaronder de Nederlandse Burgerlijke Stand[4].

Deze techniek begon meer aandacht te krijgen in het midden van de jaren 2010, met het Europese ABC4Trust-project [8], [9] en ook na de opkomst van het self-sovereign identity (SSI) concept [10], [11]. Self-sovereign identity is een model van digitale identiteit waarbij een gebruiker beschikt over technieken om een digitale identiteit te creëren, te verifiëren en (vooral) te bezitten die kan worden vrijgegeven tussen vertrouwde partijen. Dit betekent over het algemeen dat wanneer een gebruiker een identiteitsclaim indient bij een betrouwbare partij, de gegeven identiteit geverifieerd kan worden zonder directe tussenkomst van de Identity Provider, wat voordelen heeft voor de privacy van de gebruiker.

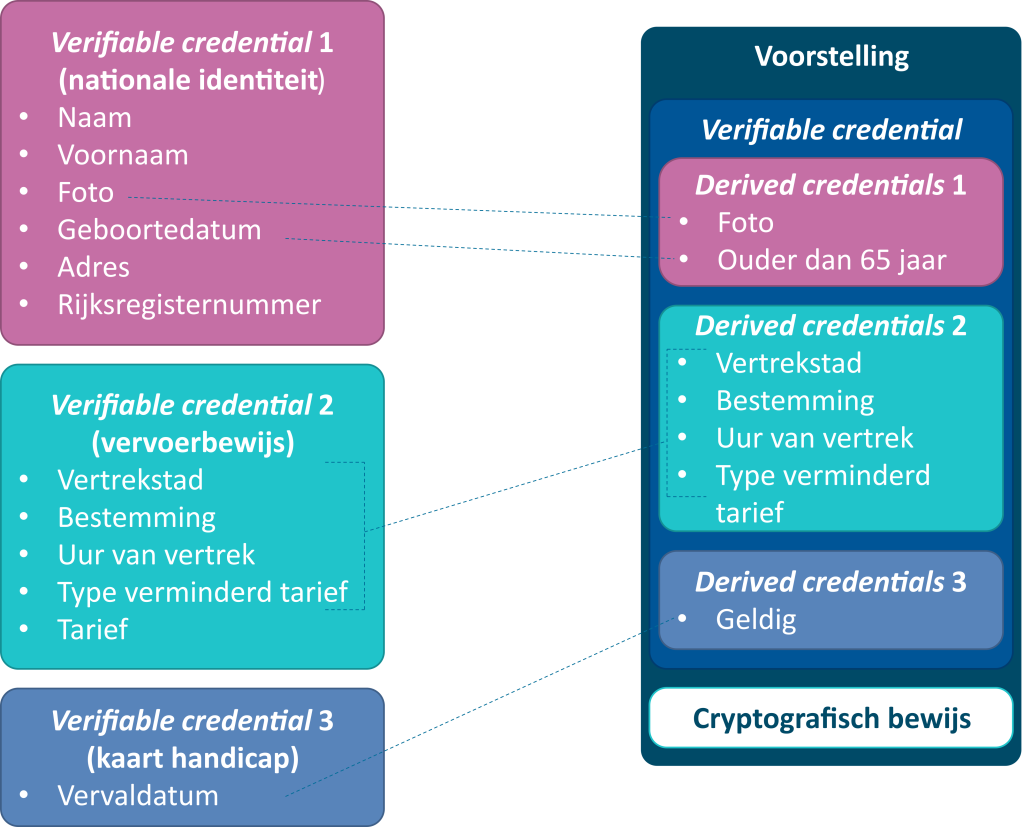

Geanonimiseerde attesteringen kunnen alle informatie in een fysiek identiteitsbewijs uitdrukken, met als extra voordeel dat ze gecombineerd kunnen worden (zie Figuur 2) en dat alleen de vereiste attributen onthuld kunnen worden (selectieve openbaarmaking) of zelfs informatie die van die attributen is afgeleid. Een emblematisch voorbeeld is de geboortedatum: het is mogelijk om alleen de leeftijd te onthullen, alleen de leeftijdscategorie (bijv. 50-60 jaar), of zelfs alleen het feit dat de persoon boven of onder een bepaalde leeftijd is, enz. zonder de exacte geboortedatum te onthullen.

Conclusies

Verifiable credentials, die momenteel worden gestandaardiseerd door het World Wide Web Consortium [1], [2], [12], maken het mogelijk fysieke attesteringen om te zetten in een digitaal formaat dat kan worden opgeslagen in een elektronische portemonnee zoals een European Digital Identity Wallet (EUDIW). Hun succes is afhankelijk van een “netwerkeffect” dat teweeggebracht zou kunnen worden door de eIDAS 2.0 verordening (elektronische identificatie en vertrouwensdiensten), die een belangrijke stap is in de ontwikkeling van interoperabele digitale identiteiten in Europa voor zowel de publieke als de private sector.

Een techniek voor het implementeren van verifiable credentials is via anonieme attesteringen, die sinds het begin van de jaren 2000 ontwikkeld zijn om authenticatie en identificatie veilig en met respect voor de privacy mogelijk te maken. De onderliggende cryptografische technieken – onmisbaar voor de werking van talloze scenario’s die vertrouwen op verifieerbare identificatiegegevens – zijn welbekend, maar de bruikbaarheid van de resulterende technologieën voor eindgebruikers, hoewel van cruciaal belang, is nog grotendeels onontgonnen terrein.

Referenties

[1] M. Sporny, D. Longley, D. Chadwick, en O. Steele, ‘Verifiable Credentials Data Model v2.0’. Geraadpleegd: 11 juli 2024. [Online]. Beschikbaar op: https://www.w3.org/TR/vc-data-model-2.0/

[2] M. Sporny, D. Longley, en D. Chadwick, ‘Verifiable Credentials Data Model v1.1’. Geraadpleegd: 19 februari 2024. [Online]. Beschikbaar op: https://www.w3.org/TR/2022/REC-vc-data-model-20220303/

[3] ‘Specification of the Identity Mixer Cryptographic Library’, IBM Research, Zurich, Research Report RZ3730, apr. 2010.

[4] Christian Paquin, ‘U-Prove Technology Overview V1.1’, april 2013, Microsoft Corporation. [Online]. Beschikbaar op: https://www.microsoft.com/en-us/research/wp-content/uploads/2016/02/U-Prove20Technology20Overview20V1.120Revision202.pdf

[5] Radboud Universiteit Nijmegen, IRMA: back in control of your personal data, (23 juni 2016). Geraadpleegd: 24 juli 2017. [Online Video]. Beschikbaar op: https://www.youtube.com/watch?v=q6IihEQFPys

[6] Gergely Alpár, Fabian van den Broek, Brinda Hampiholi, Bart Jacobs, Wouter Lueks, en Sietse Ringers, ‘IRMA: practical, decentralized and privacy-friendly identity management using smartphones’, Minneapolis, 2017. Geraadpleegd: 24 juli 2017. [Online]. Beschikbaar op: https://www.cs.ru.nl/~gergely/objects/2017_irma-hotpets.pdf

[7] P. Dunphy en F. A. P. Petitcolas, ‘A First Look at Identity Management Schemes on the Blockchain’, IEEE Secur. Priv., vol. 16, nr. 4, pp. 20-29, jul. 2018, doi: 10.1109/MSP.2018.3111247

[8] J. Camenisch, S. Krenn, A. Lehmann, G. Neven, en M. Ø. Pedersen, ‘Scientific Comparison of ABC Protocols’, p. 70.

[9] Kai Rannenberg, Jan Camenisch, en Ahmad Sabouri, Red., Attribute-based Credentials for Trust – Identity in the Information Society. Springer International Publishing, 2015.

[10] Christopher Allen, ‘The Path to Self-Sovereign Identity’, CoinDesk. Geraadpleegd: 5 juli 2017. [Online]. Beschikbaar op: http://www.coindesk.com/path-self-sovereign-identity/

[11] Andrew Tobin en Drummond Reed, ‘The Inevitable Rise of Self-Sovereign Identity’, 29 september 2016, The Sovrin Foundation. [Online]. Beschikbaar op: https://www.sovrin.org/The%20Inevitable%20Rise%20of%20Self-Sovereign%20Identity.pdf

[12] Manu Sporny, Dave Longley, en David Chadwick, ‘Verifiable Credentials Data Model 1.0 – Expressing verifiable information on the Web’, W3C, nov. 2019. [Online]. Beschikbaar op: https://www.w3.org/TR/2019/REC-vc-data-model-20191119/

1 Merk op dat de term verifiable (“verifieerbaar”) enkel aangeeft dat een verifieerbare waarde een authentieke claim is van een uitgever op een bepaald moment, niet dat de claims gecodeerd in de attestering waar zijn. De uitgever kan er informatie aan toevoegen om de controleur in staat te stellen te bepalen of de claims voldoende waar zijn voor de doeleinden van de controleur.

2 De Europese regelgeving maakt onderscheid tussen “gekwalificeerde” verificateurs, die onderworpen zijn aan strenge eisen en een sterker specifiek rechtsgevolg hebben, en “niet-gekwalificeerde” verificateurs, die elke partij kunnen zijn die een beroep doet op de regeling.

3 Dit omvat systemen zoals Facebook of Google login en vergelijkbare systemen gebaseerd op standaarden zoals SAML, OpenID of WS-Federation.

4 Er zijn andere pogingen om eindgebruikers te helpen hun digitale identiteit te bewijzen. We hebben er een aantal beoordeeld [7]. Verschillende andere gaven geen technische details, maar hun commerciële claims hebben een gemeenschappelijke richting: meer controle voor gebruikers, betere privacy en meer veiligheid.

Dit is een ingezonden bijdrage van Fabien A. P. Petitcolas, IT-beveiligingsspecialist bij Smals Research. Dit artikel werd geschreven in eigen naam en neemt geen standpunt in namens Smals.