Welke sporen laten we achter op internet?

Is het mogelijk om in alle rust op het web te surfen? Kan iemand discreet zien wat we doen en zo ja, wat kunnen de gevolgen daarvan zijn? Een relatief wijdverspreide idee is dat enkel de ordediensten ons kunnen observeren en zolang we niets crimineels doen, hoeven we ons geen zorgen te maken. Maar de werkelijkheid is complexer dan dat. Privébedrijven (“data brokers“), waarover onze overheden slechts zeer beperkte controle hebben, hebben toegang tot aanzienlijke volumes data, waarmee ze een zeer precies profiel kunnen opstellen van de meeste internetgebruikers. Is dat nu de prijs die we betalen om over gratis diensten te beschikken?

We leven in een snel evoluerende wereld… De actualiteit toont ons dat een verkiezing ertoe kan leiden dat ideeën of acties die aanvaardbaar waren plots voor serieuze problemen kunnen zorgen. Een voorbeeld daarvan is de onderzoeker die de VS niet binnen mocht omdat hij tijdens privételefoongesprekken zijn verzet tegen de nieuwe overheid uitte. Of het feit dat “de Amerikaanse overheden dit soort dienst gebruikten om vrouwen te identificeren die naar abortusklinieken gingen waar abortus verboden is.” Een LGBT+- of klimaatactivist kan zich in gevaar voelen als hij naar een almaar groter aantal landen reist.

We weten trouwens nooit waar deze gegevens terechtkomen. Ze kunnen gebruikt worden voor phishing of bedrijfsspionage.

Waar komen deze gegevens vandaan? Grotendeels van ons online gedrag. In wat volgt, zullen we kijken naar hoe deze data brokers, en in sommige gevallen de overheden van een land, of ze nu bevriend zijn of niet, erachter kunnen komen wat wij aan het doen zijn. We gaan het hebben over IP-adres, cookies en fingerprinting.

In een volgend artikel zullen we zien hoe we ons privéleven kunnen beschermen tegen deze methodes.

De misvatting rond het IP-adres

In de media, in series of van pseudospecialisten horen we vaak dat ons IP-adres onze “identiteitskaart” is of de afdruk van de computer die we gebruiken. Diegenen die het IP-adres kennen kunnen zo goed als alles te weten komen over ons en ons in een oogwenk identificeren. Laten we deze zeer wijd verspreide misvatting even ontkrachten.

Wat is een IP-adres?

Opdat computer A (bijvoorbeeld uw computer of smartphone) kan communiceren met server B (gewoonlijk een website of mailserver) moeten de twee een “publiek” IP-adres (voor “Internet Protocol”) verkrijgen dat bestaat uit een opvolging van 4 cijfers tussen 0 en 255 (voor IPv4; zie hier voor IPv6) Voorbeeld: 178.144.72.179. Computer A gaat dan een groot aantal “IP-pakketten” genereren met, naast de inhoud, het IP-adres van bestemming (server B, die meestal de website host die je bezoekt) en zijn eigen IP waarop hij het antwoord ontvangt (de inhoud van de pagina’s).

Kan ik mijn IP-adres bekijken? Je kan het rechtstreeks aan je toestel vragen. Bijvoorbeeld:

- In Windows: typ “cmd + Enter” in het menu “Starten”, daarna “ipconfig + Enter”;

- In Android: “Instellingen > Over de Telefoon > Informatie over de status”.

Maar je kan het ook aan een website vragen zoals https://www.mon-ip.com/. We stellen echter vast dat die bijna nooit het adres toont dat gegeven wordt door het toestel. De eerste methode geeft het privé-IP-adres, het tweede het publieke. Om het verschil te begrijpen moet je iets verder graven in het toekenningsmechanisme van IP-adressen. We maken een onderscheid tussen het eenvoudige geval van een verbinding met een modem thuis en de meer complexe gevallen van verbindingen met breder gedeelde netwerken (de ‘hotspot’ van de operator – waarmee je bij sommige operators verbinding kunt maken met de wifi van een willekeurige modem – of het 3/4/5 G mobiele netwerk).

Voor het eerste scenario nemen we het voorbeeld van een computer die via wifi of een bekabeld netwerk verbonden is met een modem thuis (of het nu glasvezel, ADSL of kabel is). Deze modem wijst dynamisch een IP-adres toe. In bijna alle gevallen zal dit een “privé”-adres zijn, zoals “192.168.1.x”, waarbij “x” een klein getal is, vaak kleiner dan 20. Miljarden computers hebben tegelijkertijd dit IP-adres, dus het geeft helemaal geen persoonlijke informatie. Het is niet dit IP-adres dat de website die je bezoekt ontvangt.

Je modem ontvangt ook een ander IP-adres van de internetprovider (ISP – Internet Service Provider). Als je geen VPN gebruikt (zie ons volgende artikel), is het dit adres dat de website die je bezoekt zal zien (bijvoorbeeld te bezichtigen via een site zoals https://www.mon-ip.com/). Dit komt omdat je modem in elk pakket het IP-adres van je toestel vervangt door zijn eigen IP-adres (we zullen niet ingaan op de mechanismen die ervoor zorgen dat de pakketten aan de juiste machine worden toegewezen).

Een gelijkaardige situatie zal zich voordoen als je verbinding maakt met het wifinetwerk in een café, restaurant of station: alle internetgebruikers zullen verschijnen met hetzelfde IP-adres in de ogen van de websites die ze bezoeken.

Het tweede geval (“hotspot” of 3/4/5G mobiel netwerk) zal niet verschillen: het IP-adres dat je ontvangt is niet het adres dat de website die je bezoekt zal zien. Het wordt gedeeld door alle bezoekers achter dezelfde hotspot. En het zal veel dynamischer zijn en waarschijnlijk veranderen telkens wanneer je opnieuw verbinding maakt.

Levert dit informatie op?

Dit openbare IP-adres, dat zichtbaar is voor de dienst die je bezoekt, is daarom niet erg informatief en is slechts losjes gekoppeld aan een computer:

Het is dynamisch en kan tussen twee bezoeken veranderen. Terwijl het IP-adres dat is toegewezen aan een modem, die zelden de verbinding met het netwerk verbreekt, stabiel kan zijn gedurende meerdere dagen of zelfs weken, is dit veel minder het geval voor verbindingen met een hotspot of het mobiele netwerk, die meerdere keren per dag kunnen veranderen;

Het wordt gedeeld, dus het is hetzelfde voor alle toestellen in een gezin, of erger nog, alle klanten in een restaurant. Het is bijna nooit het IP-adres van je toestel dat de website ontvangt;

Het is niet bestand tegen roaming: als je met een telefoon overschakelt van 4G naar het wifithuisnetwerk en vervolgens overschakelt naar de wifi-hotspot, krijg je tijdens dezelfde sessie drie verschillende IP-adressen te zien.

Een website of dienst die je IP-adres kent, weet eigenlijk niet veel over je: alleen je operator en, in het beste geval, een benadering van je locatie (je kunt er gemakkelijk 100 kilometer naast zitten). Deze locatie kan worden gebruikt om een geografische blokkade toe te passen, om de toegang tot een bepaalde bron te beperken tot de inwoners van een bepaald land, maar niet om erachter te komen in welke wijk je woont.

Aan de andere kant kan je ISP met een gerechtelijk bevel en het exacte tijdstip van verbinding de exacte modem traceren die verbinding heeft gemaakt met een bepaald IP-adres. Maar als deze modem van een publieke wifi-hotspot is, zal het zo goed als onmogelijk zijn voor de hotspotbeheerder om de precieze persoon te identificeren die zich achter een verbinding verbergt, tenzij een e-mailadres of telefoonnummer moest opgegeven worden dat werd geverifieerd voordat toegang werd verleend (wat zelden het geval is). Bovendien zijn er genoeg landen waarop een Belgische operator niet zal reageren, en omgekeerd.

Een IP-adres kan worden vergeleken met een dynamische nummerplaat, die waarschijnlijk regelmatig verandert. Het vertelt je niet wie er achter het stuur zit: soms is het een gezinswagen (met 4 of 5 mensen erin die je niet uit elkaar kunt houden), soms is het een bus, als je verbonden bent met een openbare wifi. En we weten niet of dezelfde nummerplaat die we de dag ervoor hebben gezien op dezelfde auto hing.

Concluderend kan een particuliere entiteit (website, mobiele app, enz.) niet veel doen met je IP-adres. Uiteindelijk zal alleen de toegangsprovider (of de werkgever als de toegang via een bedrijfswerkplek verloopt) echt iets kunnen doen met het IP-adres, en die zal dat enkel doen als de rechtbank dat beveelt (in hetzelfde land of een ‘bevriend’ land). Het zal ook erg moeilijk zijn om iemand te identificeren die verbinding heeft gemaakt vanaf een openbaar netwerk, tenzij er verschillende bronnen worden gecombineerd, zoals bewakingscamera’s of gegevens van mobiele operators.

En de IP van bestemming?

Als iemand een pakket zou kunnen onderscheppen, zouden ze dan alleen al aan het IP-adres van bestemming kunnen zien welke site je bezoekt? Dat hangt ervan af! Voor ‘grote’ diensten (Wikipedia, Facebook, Google…), ja, omdat deze servers vaste, niet-gedeelde IP-adressen hebben. Maar voor talloze kleinere websites niet: het IP-adres zal alleen dat van de hostingprovider zijn (OVH, PlanetHoster, Amazon AWS…), gedeeld door duizenden verschillende websites of diensten. De mapping met de exacte website wordt gemaakt op hogere niveaus, na decodering van de gegevens (als de verbinding wordt gemaakt in https, wat de norm is geworden), en is daarom ontoegankelijk voor de ISP of elke andere entiteit onderweg.

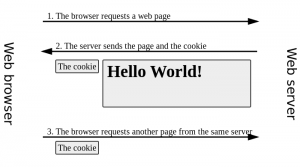

Cookies

Als een IP-adres een website of andere dienst niet toelaat om zijn bezoekers te volgen, kunnen ze dat doen via cookies. Laten we nog een mythe ontrafelen: een cookie is geen spion, geen virus, geen lijst met bezochte pagina’s of een klein programma dat op uw computer draait om er informatie uit te pompen of u in de gaten te houden. Zoals al in een eerder artikel is uitgelegd, is een cookie een klein ‘onschadelijk’ bestand dat door een website op je computer geplaatst wordt wanneer je een pagina laadt, en dat het vervolgens kan ophalen wanneer je terugkeert naar dezelfde site. Het is een fundamenteel mechanisme waarmee websites een vlot bezoek kunnen garanderen door dezelfde parameters te behouden (zoals taal, inhoud van een winkelmandje of ingelogde gebruiker).

Maar het is ook een mechanisme dat de website in staat stelt om de verschillende aanvragen die van dezelfde machine komen met elkaar in verband te brengen. Zo kan hij alle pagina’s reconstrueren die je op die site hebt geraadpleegd en een “profiel” opbouwen om zijn boodschap beter te richten of deze informatie zelfs aan adverteerders te verkopen. Anderzijds zal een website nooit de cookies van een andere website kunnen raadplegen om te weten te komen wat je daar doet.

Maar het fundamentele probleem met betrekking tot privacybescherming heeft meer te maken met één bepaald type, de “third-party cookie”, die al in detail is besproken in een eerder artikel. Dit zijn cookies die gekoppeld zijn aan onderdelen van een webpagina die afkomstig zijn van een andere site, zoals knoppen om een artikel te delen op sociale media, ingesloten video’s van YouTube en dergelijke, of elementen waarmee websitebeheerders statistieken kunnen verkrijgen met tools zoals Google Analytics. Maar ook reclame-inserts, waarvan de meeste worden beheerd door reclamebureaus en niet door de sites zelf.

Dankzij deze cookies kan Facebook bijvoorbeeld (maar ook X, Google, LinkedIn en vele anderen) een webgebruiker volgen op alle pagina’s die hij bezoekt, op voorwaarde dat er een Facebook-knop (like, share…) aanwezig is op de pagina… wat op heel veel pagina’s het geval is. Merk op dat Facebook de volledige URL ontvangt en dus ver kan gaan in zijn ‘profilering’. Maar ook in de informatie die ze kunnen doorgeven aan de overheden en doorverkopen aan data brokers.

Er zijn een aantal manieren om jezelf te beschermen tegen deze profilering, zoals het blokkeren van cookies van derden, het installeren van plugins zoals Ghostery (zie hier voor meer informatie), of zelfs het regelmatig verwijderen van alle cookies. Daarnaast beginnen sommige browsers, zoals Edge of Firefox, steeds vaker al deze ‘trackers’ meteen te blokkeren. Maar dit kan nadelig zijn voor de gebruikerservaring. We komen hierop terug in ons volgende artikel.

Fingerprinting

Door het blokkeren of beperken van de mogelijkheden van cookies, in het bijzonder third-party cookies, werden adverteerders geconfronteerd met een groot probleem: hun mogelijkheid om een gebruiker van pagina naar pagina te volgen werd sterk verminderd en de mogelijkheid om een nauwkeurig profiel op te stellen en dus gepersonaliseerde en winstgevende reclame aan te bieden, werd ernstig aangetast.

Er moest dus een alternatief worden gevonden. En het was gebaseerd op de volgende vaststelling: een eenvoudig JavaScript-script kan een schat aan informatie verkrijgen over de browser en de computer waarop deze draait: de exacte versie van de browser, het besturingssysteem, de lijst met geïnstalleerde plugins, de schermresolutie, de lijst met geïnstalleerde lettertypes, de tijdzone, de taal van de gebruiker, etc. Hoewel geen van deze informatie een gebruiker onafhankelijk op een unieke manier kan identificeren, is de kans dat een andere bezoeker precies dezelfde combinatie van al deze informatie heeft extreem klein. Met deze combinatie kan dus een zeer precieze afdruk (fingerprint) bekomen worden van de gebruiker en kan hij van pagina tot pagina opgevolgd worden.

Toen browsers dachten een oplossing te vinden door minder specifiek te zijn in de antwoorden op deze vragen (door bijvoorbeeld “Chrome 135” te antwoorden in plaats van “Chrome 135.0.7049.85” voor de browserversie), duurde het niet lang voordat het alternatief werd bedacht, met de “canvas fingerprinting”. Dit is gebaseerd op HTML5’s “Canvas” en bestaat uit het onzichtbaar creëren van een complexe afbeelding die verschillende vormen en tekst combineert. Afhankelijk van het type grafische kaart, de exacte versie van de driver, het processormodel, het besturingssysteem en de versie van de geïnstalleerde lettertypen, zal de afbeelding heel lichtjes verschillen. Onwaarneembaar voor het menselijk oog, maar genoeg om twee licht verschillende computers te onderscheiden. En om een computer te vinden die terugkeert, zelfs enkele weken later. Een vergelijkbare benadering op basis van de geluidskaart bestaat ook.

Tools zoals https://coveryourtracks.eff.org/ of https://amiunique.org/ zorgen ervoor dat er getest kan worden hoe uniek je browser is. Hoe unieker een bezoeker, hoe groter de kans dat hij zeer precies gevolgd kan worden.

Lokale sporen

Naast de mogelijkheden om activiteiten op afstand te volgen, laat surfen op het web ook talloze sporen achter op de computer, die kunnen worden gebruikt door een hacker of als de computer in beslag wordt genomen door de overheden (ook in het buitenland). De browsergeschiedenis, de inhoud van alle cookies, gegevens in de cache, het hibernatiebestand, systeemlogboeken, sporen achtergelaten door browserextensies (plugins), de DNS-cache (zie bijvoorbeeld ‘ipconfig /displaydns’ onder Windows)…

Hoe kan je je ertegen beschermen?

Kun je je privacy beschermen? In het volgende artikel verkennen we verschillende methoden: het gebruik van een VPN, ‘incognito’ (Chrome), ‘InPrivate’ (Edge) of ‘private’ (Firefox) modus, speciale plugins, Tor-browser. We zullen precies bekijken wat elk van hen beschermt en welke beperkingen ze toevoegen.

Jezelf beschermen op het web is niet alleen een zaak voor criminelen of houders van zeer gevoelige geheimen: het belangt iedereen aan. In het digitale tijdperk, waarin onze levens steeds meer met elkaar vervlochten zijn, wordt iedereen – van de eenvoudige gebruiker van een sociaal netwerk tot de professional die met gevoelige gegevens werkt – blootgesteld aan een verscheidenheid aan online risico’s. Cyberaanvallen, identiteitsdiefstal en de verspreiding van gevoelige gegevens kunnen een bedreiging vormen voor iedereen.

Daarom is het uiterst belangrijk dat iedereen zich bewust is van het belang van cyberveiligheid. Door de juiste beveiligingspraktijken toe te passen, kunnen we niet alleen onze eigen gegevens beschermen, maar ook bijdragen aan een veiligere online omgeving voor iedereen. Kortom, bescherming op het web is een collectieve verantwoordelijkheid die waakzaamheid en inzet van iedereen vereist.

Deze post is een individuele bijdrage van Vandy Berten, gespecialiseerd in data science bij Smals Research. Dit artikel is geschreven onder zijn eigen naam en weerspiegelt op geen enkele wijze de standpunten van Smals.