Modèle d'évaluation de sécurité cloud

Devenu une notion inévitable et populaire ces dernières années, le cloud est passé d’un concept brumeux et risqué à la stratégie ICT "du futur" vers lequel toute organisation va tôt ou tard se tourner. La raison majeure de cet engouement est la facilité d’accès à un parc de ressources informatiques au potentiel presque illimité, tout cela avec un effort minimal de gestion. Une organisation peut ainsi louer les ressources partagées d’un service cloud, devenant alors locataire (appelé tenant) d'infrastructure plutôt que propriétaire. Le partage de telles infrastructures est malheureusement le talon d'Achille des services cloud. En effet, des cyber-attaques ont montré la possibilité d’exploiter la proximité de partage des tenants d’un même service cloud. Les problèmes de sécurité, en particulier de confidentialité et intégrité des données, sont donc la préoccupation majeure des utilisateurs du cloud car leurs données se retrouvent gérées hors du cadre de leur gouvernance. Dans le contexte gouvernemental, de sécurité sociale et soins de santé, ces problèmes sont d’autant plus accrus car ils concernent potentiellement les données sensibles des citoyens et entreprises.

Le modèle: guide de la sécurité cloud

La section Recherche de Smals a développé, en collaboration avec la section Sécurité, un modèle d'évaluation de sécurité des services cloud. Il permet aux institutions membres, moyennant le soutien partiel de Smals le cas échéant, de déterminer de façon structurée et étayée comment traiter quelles données dans le cloud. Pour cela, le modèle est composé de deux volets d'évaluation:

- Volet A: le questionnaire "Security-assessment-cloud-service.xlsm" qui permet d'évaluer le niveau de maturité concernant la sécurité d'un service cloud spécifique.

La figure ci-contre est un exemple de résultat d'analyse obtenu pour un service cloud une fois le questionnaire du volet A rempli. Le résultat est présenté sous forme de radar.

- Volet B: le questionnaire "Client-guide-cloud-assessment.xlsm" qui permet d'évaluer la possibilité d'utiliser un service cloud spécifique en fonction du type de données qu'on souhaite y transférer.

La figure ci-contre est un exemple de résultat de comparaison. La figure reprend le radar obtenu après application du volet A sur un service cloud. Le trait noir correspond aux besoins et exigences du client ayant rempli le questionnaire du volet B. Donc le résultat final du volet B se base sur un radar résultant du volet A, complété par l'évaluation du client.

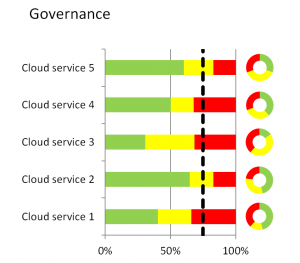

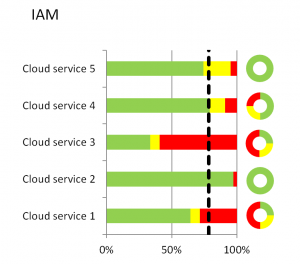

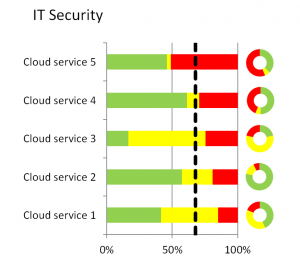

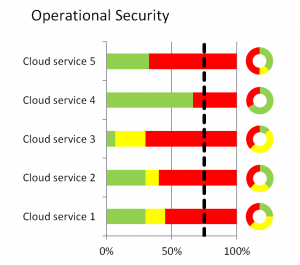

Les points-clé de sécurité qui sont évalués par le modèle sont regroupés en 4 critères majeurs: gouvernance, gestion des identités et du contrôle d'accès, sécurité IT, et enfin sécurité opérationnelle. Dans le contexte de la sécurité sociale et des soins de santé, le modèle évalue aussi la conformité du service cloud avec la Politique de sécurité relative à des services de Cloud Computing publiée par la BCSS. Cette conformité est représentée dans les volets A et B par les donuts (un donut par critère majeur).

Qu'il s'agisse des donuts ou radar, les codes couleur sont les mêmes. La zone verte, dite "confidence zone", représente le pourcentage satisfait avec certitude d'un critère majeur par un service cloud. La zone jaune, dite "doubt zone", représente le pourcentage potentiellement satisfait d'un critère majeur par un service cloud. On parle de "potentiellement satisfait" pour ne pas pénaliser le service cloud évalué : la "doubt zone" représente donc les questions du questionnaire "Security-assessment-cloud-service.xlsm" où il est impossible de répondre avec certitude. Enfin, la zone rouge, dite "death zone", représente le pourcentage non satisfait d'un critère majeur par un service cloud.

Les figures ci-dessous illustrent une comparaison entre 5 services cloud différents et les besoins/exigences d'un client ayant rempli le questionnaire du volet B. Le modèle compare ainsi les services cloud par critère pour faciliter l'analyse.

Comment utiliser le modèle?

Téléchargez le modèle et retrouvez plus d'infos concernant son utilisation sur le site web de Smals Research.